OT security system nie je to isté ako IT bezpečnosť

Na tejto stránke nájdete návod, ako v aktuálnej situácii plnej zákonných požiadaviek a vysoko kladených nárokov na kybernetickú bezpečnosť v OT, IIoT v prieniku s IT postupovať.

Návod, ako postupovať pri dosahovaní povinnej úrovne kybernetickej bezpečnosti v OT a IIoT

V tejto časti Vám zhrnieme dôležité témy, ktoré sa týkajú oblasti OT security, a zároveň Vám pomôžeme orientovať sa v aktuálnych témach, akými sú Zákon č. 69/2018 Z.z. o kybernetickej bezpečnosti, odporučené rámce pre oblasť priemyselných systémov a ďalšie štandardné a efektívne prístupy zabezpečenia Vašich systémov a dát. Každý z týchto bodov Vám pomôže lepšie pochopiť a vyhodnotiť rozdielnosť prístupov v OT, IIoT a IT. Body v tomto článku uvádzame v nasledovnom poradí:

Rozdiely medzi OT systémami a IT technológiami

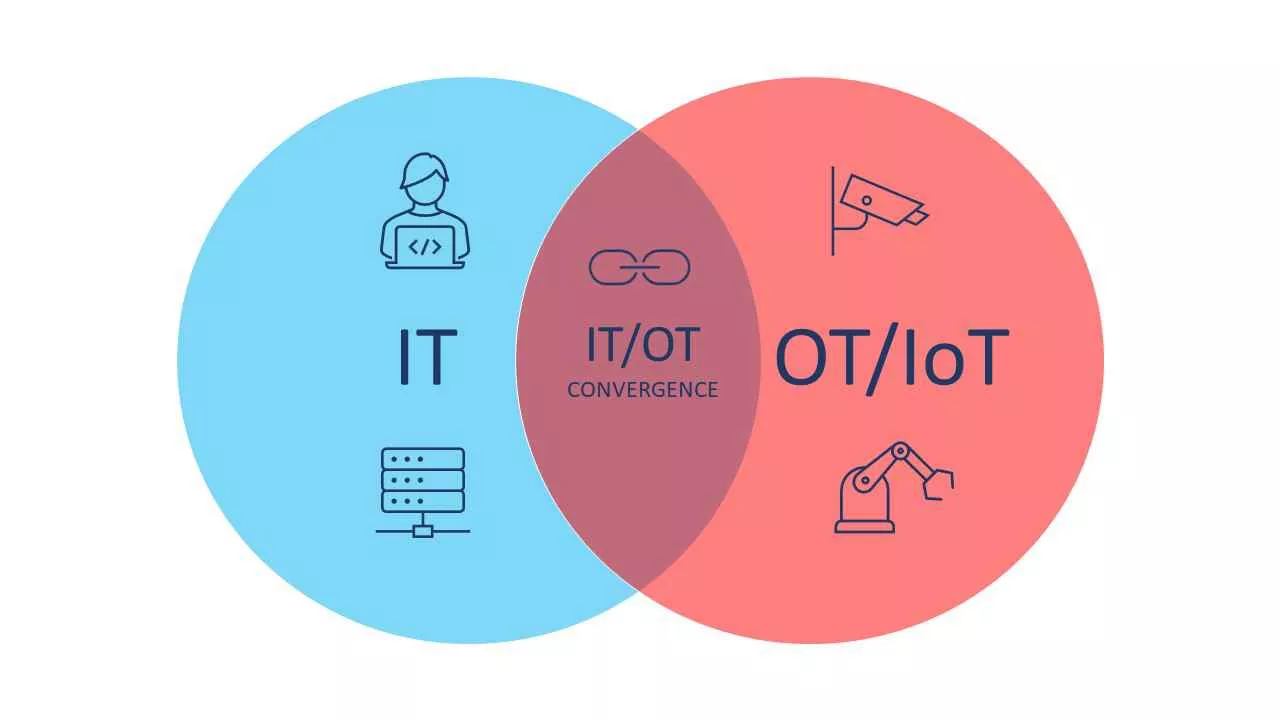

IT alebo informačné technológie tradične označujú používanie počítačov na spracovanie a na správu informácií. Termín OT alebo prevádzková technológia najčastejšie zahŕňa hardvérové vybavenie a stroje zodpovedné za fyzické procesy v podnikoch. Technológie v IT sú reprezentované zariadeniami ako sú napr. servery, diskové polia, tlačiarne alebo počítače, zatiaľ čo OT zariadenia vo všeobecnosti pomenúvajú priemyselné výpočtové zariadenia, akými sú brány IoT, PLC – Programmable Logic Controller, RTU – Remote Terminal Unit , HMI – Human Management Interface, CP(U) – Control Processor Unit (riadiace jednotky) a im podobné.

IT vs OT – priority v ochrane a rozdielne prístupy

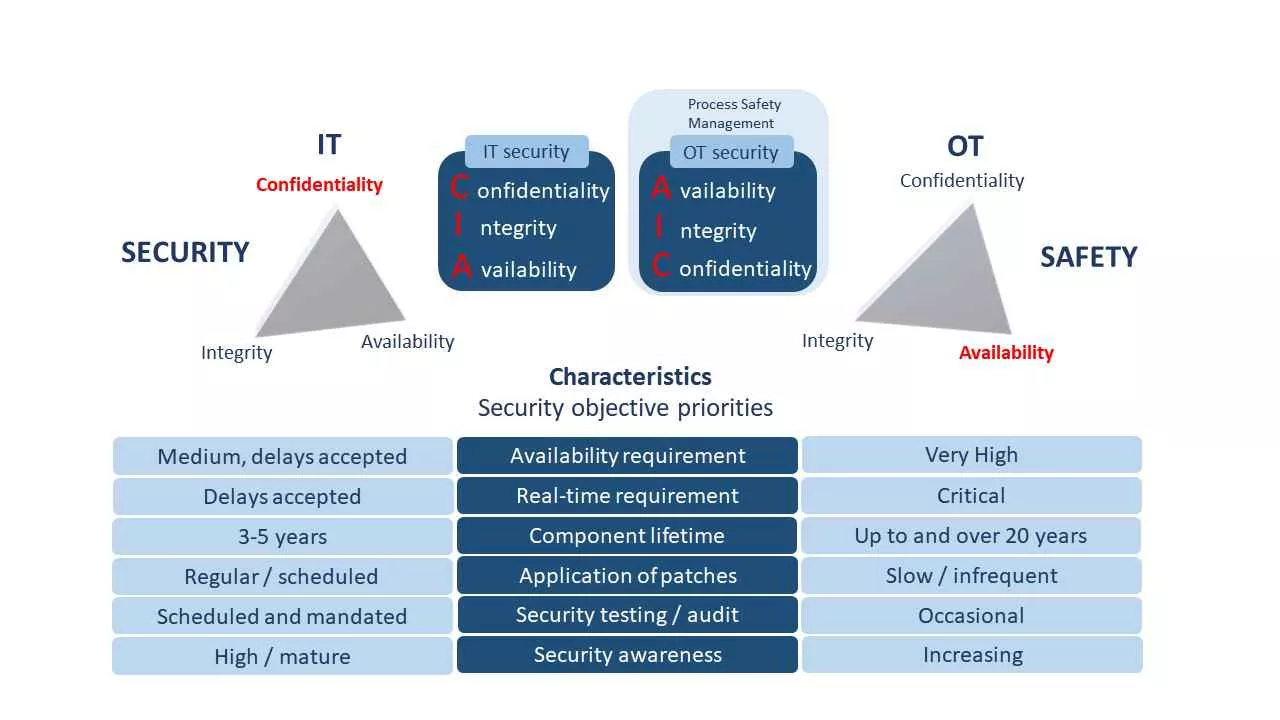

V čom sa teda tieto dva svety líšia? Zatiaľ čo v IT prostredí sú priority pre komunikáciu medzi zariadeniami zabezpečenie, integrita a dostupnosť, vo výrobnej prevádzke vnímame podstatné odlišnosti. Prioritou pre OT systémy je dostupnosť, funkčnosť 24/7 a až následne integrita a zabezpečenie. V IT je prístup do siete chránený silnou autentifikáciou a v prípade útoku, ktorého dôsledkom dôjde napríklad ku strate dát, sú tieto obnoviteľné zo zálohy. Aktualizácie a záplaty v IT sa realizujú počas bežiacej prevádzky.

V prípade OT prostredia sa aktualizácie riadiacich komponentov vykonávajú obvykle počas plánovanej odstávky. Vo veľa spoločnostiach a podnikoch sa jedná častokrát o staršie systémy, s menšou priepustnosťou aj výkonnostnou kapacitou, aká je potrebná a akú si vyžaduje súčasná doba a stále vyššie nároky na oblasť ich zabezpečenia a zabezpečenie plynulosti prevádzky. Ale primárne, na rozdiel od tzv. ASAP systémov v IT, sa v OT prostredí jedná o systémy reálneho času, kde každý, aj 2 sekundový výpadok prenosu dát, ak nie je správne predom ošetrený, môže spôsobiť nežiaduci lavínový efekt. Následný návrat na opätovné prevádzkové parametre predstavuje ďalšie náklady na ľudské zdroje, časové straty a vynaložené financie v oblasti prevencie. Plynulosť výroby a potrebný OT security system predstavuje základný pilier pre bezpečný rast každej výrobnej spoločnosti.

OT security system v prieniku s IT bezpečnosťou

Pôvodne sa o téme IT vs OT uvažovalo ako o reprezentácii obchodných potrieb voči výrobným potrebám, či kancelárskej technológii voči technológiám v prevádzkach. Tím IT mal v rámci svojej agendy údaje a tím OT sa staral o stroje. No stúpajúca hodnota IT údajov potrebná v spojitosti s úspešnosťou OT procesov dostáva IT a OT do čoraz väčšieho prieniku. Koncept spájania IT s OT je známy ako konvergencia IT/OT. Z pohľadu bezpečnosti to znamená, že OT systémy, ktoré boli v minulosti izolované, čelia v dnešnej dobe rovnakým hrozbám ako oblasť IT.

Manažment rizík z pohľadu OT security system vs IT security

Prístup spoločností k ochrane ich informácií, ktorý je založený na miere možných rizík, obsahuje dve tomu zodpovedajúce oblasti: identifikáciu možných rizík a následnú definíciu priorít. Na strane pracovníkov, ktorí majú túto oblasť v rámci firmy na starosti, sa predpokladá potrebná miera zručnosti v posudzovaní rizík, a to aj v rámci zvládnutia situácií vyžadujúcich si pripravenosť v situáciách nutnej pohotovej reakcie na incident.

To sú dôležité momenty hovoriace o pripravenosti aktuálneho zabezpečenia systémov, ktoré by mali pracovníci zodpovední za dodržiavanie predpisov skutočne poctivo zvážiť. Ich povinnosť obhájiť si hodnotu svojich programov a dodržiavania predpisov pred vrcholovým manažmentom a predstavenstvom spoločnosti nie je braná na ľahkú váhu. Zodpovednosti na ich pleciach sa po prípadnom nezvládnutí kritickej situácie nedokážu len tak zbaviť.

To sú dôležité momenty hovoriace o pripravenosti aktuálneho zabezpečenia systémov, ktoré by mali pracovníci zodpovední za dodržiavanie predpisov skutočne poctivo zvážiť. Ich povinnosť obhájiť si hodnotu svojich programov a dodržiavania predpisov pred vrcholovým manažmentom a predstavenstvom spoločnosti nie je braná na ľahkú váhu. Zodpovednosti na ich pleciach sa po prípadnom nezvládnutí kritickej situácie nedokážu len tak zbaviť.

Najvhodnejší spôsob, ako viesť zodpovedne Váš program v súlade s dodržiavaním predpisov, je správne využívať prístup založený na hodnotení miery rizík. A práve kľúčovým predpokladom pre ich správne posúdenie je prístup k čo najväčšiemu množstvu údajov a analytických nástrojov, ktoré Vám umožnia Vaše schopnosti rozvíjať a príležitosti využívať vo Váš prospech a plynulé fungovanie celej organizácie.

Patríte k organizáciám, ktoré sa musia pripraviť a absolvovať audit kybernetickej bezpečnosti? My Vás prevedie auditom plynule a s ľahkosťou. Čítajte viac o auditoch kybernetickej bezpečnosti s KFB Control: Audit kybernetickej bezpečnosti

Odporúčané metódy pre zabezpečenie údajov aj Vašej organizácie

Počet kybernetických útokov bude narastať. Hackeri denne prichádzajú s novými spôsobmi a sofistikovanejšími metódami ako sa dostať k Vašim citlivým údajom a zarobiť na Vašej bezmocnosti. Experti spoločnosti Gartner predpovedajú, že do roku 2025 sa 75 % IT spoločností stane terčom minimálne jedného, ak nie viacerých útokov ransomvéru. S veľkou pravdepodobnosťou sa tieto útoky budú týkať práve oblasti zálohovania dát, pretože útočníci sa vždy uistia, aby ste svoje údaje nemohli len tak jednoducho obnoviť bez toho, aby sa oni dostali k svojmu výkupnému. To znamená, že ani obvyklé a doteraz zavedené štandardy ochrany údajov nebudú stačiť. K dispozícii sú však nové metódy zabezpečenia údajov, ktoré mieru nebezpečia podstatne znížia, prípadne strate dát úplne zamedzia.

Správne zálohovanie údajov spoločnosti

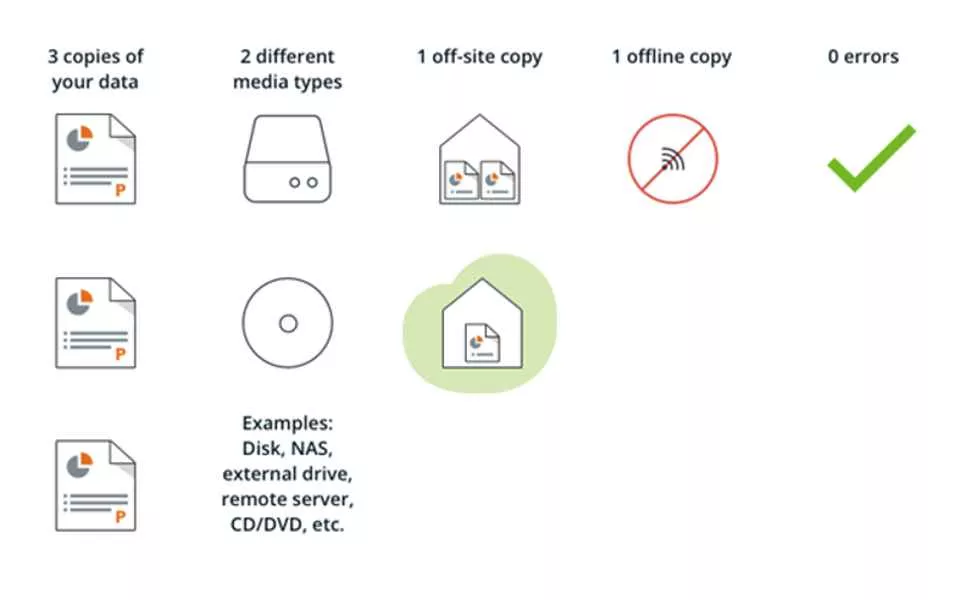

Jednou z takýchto metód je pravidlo zálohovania 3-2-1-1-0.

Táto stratégia poskytuje najvyššiu obnoviteľnosť údajov, a tým aj najefektívnejšiu ochranu pred ransomvérom. Ak Vaše zálohy neobsahujú žiadne chyby či nedostatky, môžete spokojne obnoviť svoje údaje a pokračovať v práci ďalej. Ak je len jedna kópia dát zálohovaná offline, žiadny škodlivý softvér sa k nej nedostane cez online kanály. Ak je jedna kópia mimo napadnuteľnej lokality, môžete ju použiť v prípade akejkoľvek katastrofy a fungovať ďalej. Dve rôzne úložiská a tri kópie zaručujú, že aspoň jedna záloha bude niekde k dispozícii a pomôže Vám vrátiť sa k práci. Pravidlo 3-2-1-1-0 hovorí jednoducho o tom, že je potrebné nezhromažďovať všetky vajíčka v jedinom košíku. Pretože v prípade nehody nebude na druhý deň pri raňajkách čo servírovať.

Zatvorte dvere pred útokmi prostredníctvom správnej segmentácie

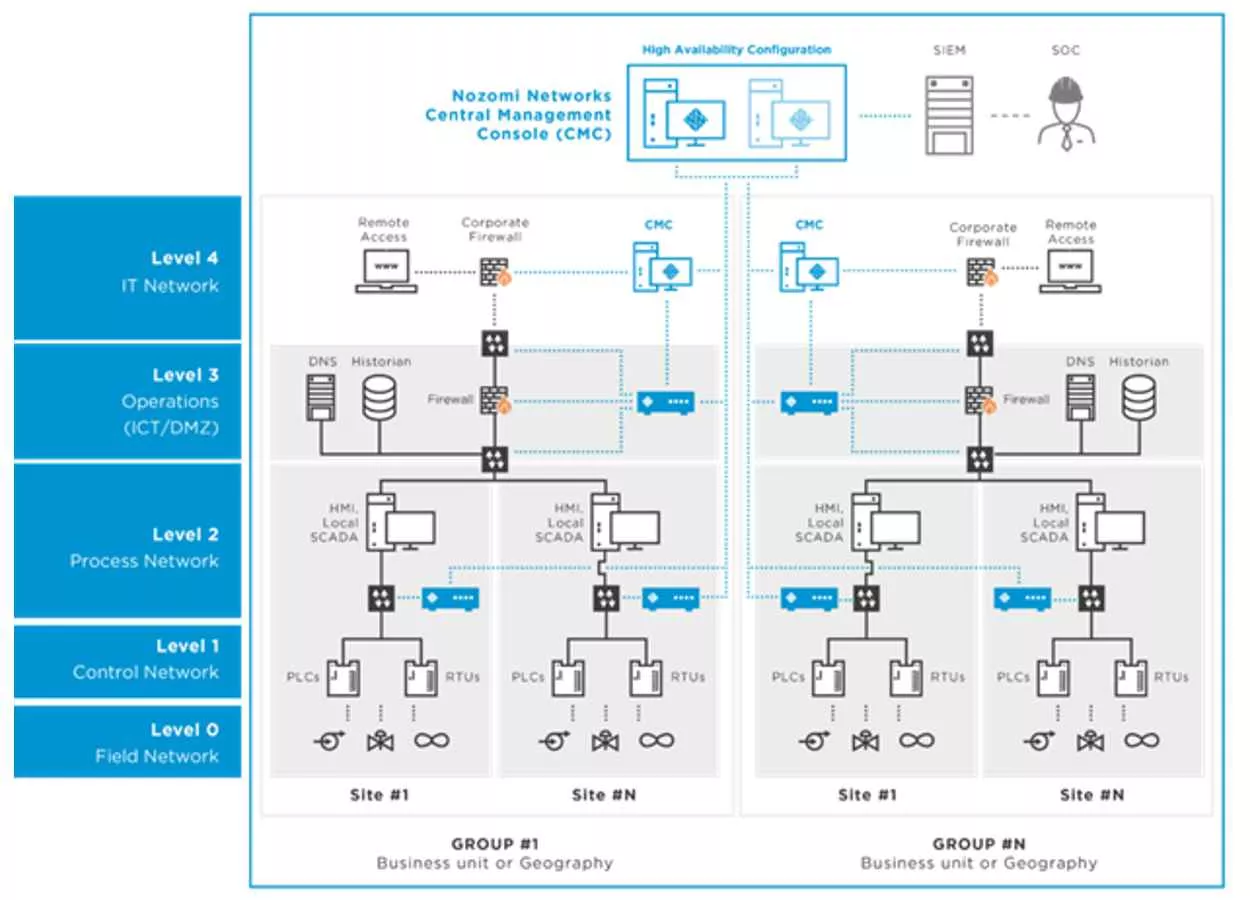

Najkritickejšie systémy alebo najcitlivejšie informácie musia byť chránené bezpečnostnými riešeniami s vysokou úrovňou zabezpečenia, aby ste dosiahli potrebnú mieru ochrany. Funkčným a overeným spôsobom ochrany citlivých informácií alebo systémov je začať pracovať so segmentáciou siete a pripraviť tak čo najviac prekážok potenciálnemu kybernetickému útočníkovi.

Ak chcete vhodne a štruktúrovane nastaviť projekt segmentácie pomocou zónovania, mali by ste vytvoriť model zóny, ktorý definuje, aké typy zón máte a aké požiadavky na bezpečnosť a zabezpečenie existujú pre jednotlivé bezpečnostné funkcie, ktoré tieto zóny oddeľujú.

- Definujte, ktorý systém alebo systémy by mali byť segmentované, a tým by mali byť zahrnuté do projektu segmentácie. Je veľmi dôležité, aby bol rozsah projektu jasne definovaný a dobre oznámený všetkým zúčastneným. Nakreslite schému systémov, ktoré by sa mali segmentovať a vyznačte, kde sa nachádzajú hranice s inými systémami. Opíšte, ktoré dátové toky budú do systémov vstupovať a ktoré z nich vystupovať.

- Systémy zahrnuté do projektu segmentácie klasifikujte podľa ich citlivosti a kritickosti. Klasifikáciu by mala organizácia vykonávať priebežne, ale bezpečnostná analýza môže identifikovať aj systémy a informácie, ktoré neboli klasifikované. Viac je niekedy skutočne viac a nie menej.

- Umiestnite systémy podľa modelu zóny. Umiestnenie vychádza z požiadaviek na bezpečnosť, dostupnosť, funkčnosť a prevádzkovú zodpovednosť. Základom je pochopiť, ako jednotlivé systémy navzájom komunikujú na úrovni siete. Minimalizujte komunikáciu medzi zónami, t. j. cez hranice zón. Monitorovanie informačných tokov medzi zónami je podstatné.

- Na to, aby sa projekt segmentácie dostal z papierového produktu do reality, bude potrebné zmeniť konfiguráciu rôznych komponentov (aplikácií, firewallov, prepínačov, atď.) a v niektorých prípadoch bude potrebné čiastočne prebudovať siete. Nové bezpečnostné riešenia je potrebné aj nanovo konfigurovať, testovať a uvádzať do prevádzky. Práve v tomto kroku nastáva často situácia, že projekt segmentácie ovplyvní Vašu prevádzku tým, že pre prebudovanie siete bude nutná odstávka.

Majte pripravený plán pre zvládnutie bezpečnostných incidentov

Ako sa hovorí, šťastie praje pripraveným. V prípade, že sa naplní scenár s kybernetickým útokom v hlavnej úlohe, je potrebné byť na takúto situáciu dobre pripravený. Rýchla a rázna reakcia na incidenty môže významne znížiť škody spôsobené organizáciám a ušetriť nemalé peniaze. Mať pripravený takýto plán pre tento typ incidentov pomáha kodifikovať a distribuovať obrannú reakciu rýchlo a efektívne v rámci celej organizácie.

Tu sú hlavné dôvody, prečo by ste mali mať zavedený silný plán reakcie na bezpečnostné incidenty. Pretože včasne a účinnejšie zareagovať na incident Vám zabezpečí len vypracovaný plán reakcie na incident. Vytvorí pre Vás jasný, najefektívnejší a v čase opakovateľný postup, ktorý dokáže celý tím dodržiavať a postupovať podľa neho pri každom incidente. Časom nadobudne Váš team vďaka plánu stále lepšiu koordináciu a vyššiu účinnosť.

- Pripraví Vás na núdzové situácie – bezpečnostné incidenty sa stávajú bez varovania, preto je nevyhnutné pripraviť proces a efektívne varianty jeho zvládnutia vopred.

- Reprodukovateľný proces – bez plánu reakcie na incidenty nemôžu tímy reagovať už známym a naučeným spôsobom alebo si rýchle počas reakcie stanoviť priority.

- Koordinácia – vo veľkých organizáciách môže byť ťažké uprostred krízy udržať všetkých v obraze. Proces ukotvený v pláne ako reakcia na prebiehajúci incident Vám koordináciu pomôže dosiahnuť.

- Odhalíte nedostatky aj “za behu“ – v stredne veľkých organizáciách s obmedzeným počtom zamestnancov alebo obmedzenou technickou vybavenosťou Váš pripravený plán reakcie na incidenty dokáže odhaliť i zatiaľ neobjavené nedostatky v bezpečnostnom procese alebo nástrojoch, ktoré môžete následne operatívne odstrániť. A to skôr, než dôjde k ešte väčšiemu ohrozeniu.

- Uchovávate skúsenosti – plán reakcie na incidenty Vás neustále učí a vylepšuje mieru zabezpečenia celej organizácie. Vďaka nemu nezabúdate v čase na novozískané znalosti a pridávate do plánu ďalšie osvedčené postupy na riešenie krízových situácií.

- Dokumentácia a dôkaz o plnení povinnosti – plán reakcie na incident s jasnou dokumentáciou znižuje zodpovednosť Vašej organizácie. Vďaka plánu môžete preukázať audítorom alebo úradom, čo všetko bolo vykonané na zabránenie porušenia bezpečnosti a že ste si svoju zákonnú povinnosť náležite splnili.

Je pre Vás kybernetická bezpečnosť v OT a IoT aktuálnou témou? Napíšte nám Vaše otázky či konkrétne požiadavky a my sa s Vami obratom spojíme: